萬盛學電腦網 >> 網絡應用技術 >> 應用教程 >> 截獲及坡解無線加密數據

截獲及坡解無線加密數據

截獲及坡解無線加密數據

前面講了通過偽造AP進行欺騙攻擊來截獲數據報文,由於無線信號是以AP為中心來 傳播的,那麼在已經坡解出目標AP的WEP/WPA加密密碼後,無線黑客甚至無須連接至該 無線接入點,就可以對采用WEP/WPA加密的無線傳播數據進行攔截和解密了,比如使用 Wireshark、OmniPeek、Ethereal、科來網絡分析等工具都可以實現。在數據內容上,通過對 截獲的無線數據報文分析主要可以獲取如下內容:

●MSN、QQ、Skype、Yahoo Messanger等賬戶信息及個別聊天內容。

●郵件賬戶及密碼。

●論壇賬戶及密碼。

●FTP、Telnet等賬戶及密碼。

下面就來看看這些都是如何做到的。

截獲無線加密數據

在前面講到坡解WEP和WPA-PSK加密的時候,提到了Airodump-ng這個用於抓取無 線加密數據報文的工具,其實這個工具也同樣可以專門用於收集無線數據包。那麼,在坡解 出WEP加密密碼後,打開Airodump ng來進行收集,具體命令如下:

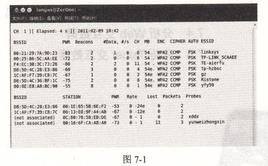

其中參數解釋請大家參考第4章WEP坡解部分的介紹,效果如圖7-1所示。

在經過較長時間的數據包收集之後, 時,保存的數據包文件應為yang-Ol.cap。 可以通過按【Ctrl+CI組合鍵來終止抓包工具,此 接下來,就需要對截獲的無線數據包解密了。

對截獲的無線加密數據包解密

在Windows下,一直以來可用於無線掃描及坡解的工具除了Commview之外,還有大 名鼎鼎的Cain&Abel。

下面先來了解下Cain&Abel這款工具的名字來源,其實這也是我偶然看到《聖經》才知道 的,Cain在《聖經》中指亞當和夏娃的大兒子該隱,Abel在《聖經》中指亞當和夏娃的小兒子 亞伯。雖為兄弟兩人,但最後結果卻是兄弟相殘後,一人死一人被貶至凡間受難。Cain&Abel 的作者也是想以此告訴使用者,技術及工具是雙刃劍,用途和造成的後果完全取決於使用者本身。

官方網站:

Cain的安裝很簡單,下載後直接雙擊安裝即可。安裝完畢後桌面會出現一個Cain的圖 標,打開後的工具主界面如圖7-2所示。

圖7-2

圖7-2

導入加密數據報文

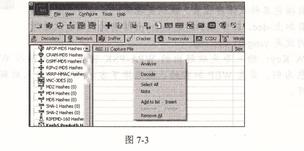

④打開Cain後,選擇Cracker(坡解)選項,選擇左邊分類項中下方的802.llCaptures(802.11捕獲),然後在右邊空白處右擊,在彈出的快捷菜單中選擇Add to list(加入列表)命令,來導入獲取的無線WEP或者WPA-PSK加密數據包,比如事先使用Airodump-ng收集的無線加密數據包,如圖7-3所示。

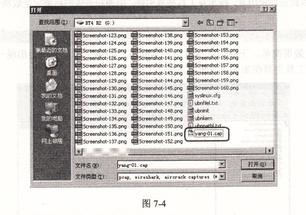

如圖7—4所示,這裡導入的數據包就是前面收集的名為yang-01.cap的文件。

圖7-4

圖7-4

@在導入成功之後,就會顯示圖7—5所示的數據包大小及類型。

圖7-5

圖7-5

對無線加密數據包進行解密。

◇接著,在該數據包上右擊,在彈出的快捷菜單中選擇Decode

(解密)命令,也可說是***,如圖7-6所示。

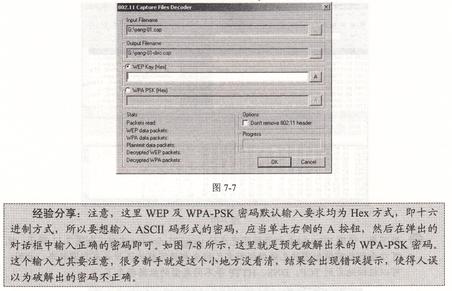

@會看到圖7-7所示的解密處理界面,為方便新人能夠更方 便

便

地學習,下面分別解釋這些參數選項。

●Input Filename:不需要再輸入,此處顯示的為之前導入的無 線加密數據包,這裡就是yang-Ol.cap。

●Output Filename:也不需要再輸入,此處顯示的是解密後 的數據包名稱及保存位置,默認是在同一目錄下,只是名 稱後加上-dec,其中dec就是decrypt解密的簡寫,這裡對 圖7-6 應的就是yang-Ol-dec.cap。

●WPA Key:輸入事先坡解出的WPA-PSK密碼,這裡就以WPA-PSK加密數 據包為例,若是WEP加密的,就選擇下方的WEP,輸入坡解出的WEP密碼 即可。

圖7-7

圖7-7

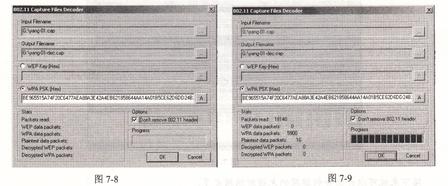

@只要輸入的密碼是正確的,那麼Cain會立即將導入的無線加密數據包解密,並保

存為另一個文件。如圖7-9所示,這裡就是yang-Ol-dec.cap。在解密過程中,當前

界面的右下角會有進度顯示。

圖7-8 圖7-9

圖7-8 圖7-9

查看解密完成後的無線加密文件。

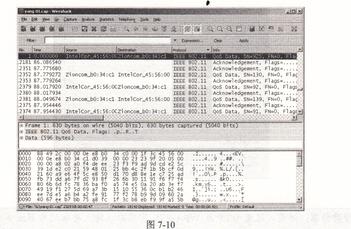

@直接對比一下,先使用Wireshark打開已加密的yang-Ol.cap文件,如圖7-10所示,可以看到在Protocol(協議)一列顯示為“IEEE 802.11”,即只能顯示出無線網絡數據,但是由於加密的原因,無法看到具體交互的協議類型,比如DNS、HTTP或者其他類型。

囹7-10

囹7-10

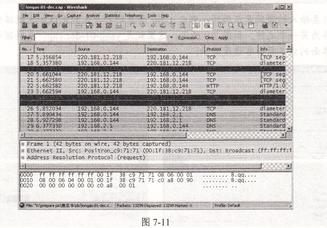

@接下來,使用Wireshark打開解密完成的yang-Ol-dec.cap文件,如圖7-11所示,就可以看到之前被加密的無線數據報文已經全部被完整地還原成未加密狀態。此時,可以輕松地看到TCP、DNS、HTTP等不同類型的數據報文了。

圖7-11

圖7-11

接下來就可以開始分析捕獲的無線數據報文了。

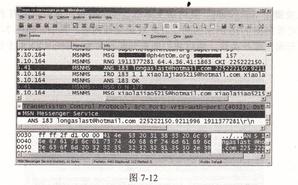

分析MSN/QQ/淘寶旺旺聊天數據

對於MSN而言,直接在Wireshark的Filter文本框中輸入msnms迸行協議過濾後, 即可看到圖7-12所示的MSN交互內容。其中,可以很明顯地看到每一個聊天的賬戶 ID,如圖7-12所示,賬戶名為[email protected]的用戶正在和其他幾個MSN好友 聊天。

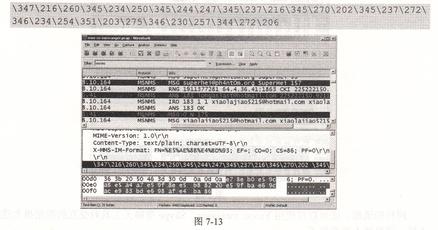

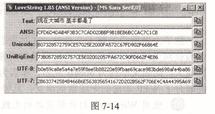

在圖7-13中,可以清楚地看到如下所示的編碼,此為UTF-8的MSN編碼,即是聊天 的內容。

在將其對應的十六進制編碼轉貼到轉換器中的UTF-8文本框中,就可以看到圖7-14所 示的內容,已經成功地轉換成中文了,即Text 文本框中的內容。換句話說,使用無線網絡進行 MSN通話的聊天內容就被截獲了,並且輕易地 還原了!

對於QQ而言,直接在Wireshark的上部名 為Filter即過濾的空白處,輸入oicq進行協議過 濾後,即可看到圖7-15所示的QQ交互內容。 其中,可以很明顯地看到每一個聊天的QQ號碼,如圖7-15中黑榧所示,QQ號碼為2894XXXX1的用戶正在和其他幾個QQ好友聊天。

對於阿裡旺旺而言,直接在Wireshark的上部Edit(編輯)菜單中選擇Find Packet 命令即查找數據

- 上一頁:無線DOS的攻擊與防范

- 下一頁:無DHCP的無線網絡的攻防