萬盛學電腦網 >> 安全資訊防護 >> Mac Flashback 惡意軟件變種“重現江湖”

Mac Flashback 惡意軟件變種“重現江湖”

近日以 Mac為攻擊目標的木馬Mac Flashback在安全業界引起了眾多關注。4月4日,就有眾多關於這一惡意軟件導致超過500,000例感染的新聞。邁克菲實驗室最近還檢測到該惡意軟件的一個新變種。這不足為奇,因為只要一款惡意軟件或一種攻擊能夠得逞,我們就注定會遇到大量此惡意軟件或此類攻擊的模仿版和變種。

另外,有一個需要大家注意的地方就是,這是一個木馬程序,與病毒不同。木馬不會自我復制,主要通過人工方式傳播,因此木馬制造者通常會以有益或必需為幌子誘使人們安裝。最常見的安裝方法往往涉及系統或安全漏洞,或者是毫無戒心的用戶無意間執行了未知程序。傳播途徑通常包括電子郵件、惡意網頁、互聯網延時聊天、P2P網絡等。至本文撰寫時,該木馬主要的攻擊目標是與CVE-2012-0507漏洞相關的存在漏洞的Java插件。當用戶訪問遭到攻擊的頁面時,該變種通常會使用iframe標記,將用戶重定向到惡意站點,並由此實施由惡意Java applet觸發的實際攻擊。

OSX/Flashfake(正式檢測名)是通過利用CVE-2012-0507漏洞的惡意Java applet來投放的。一旦執行,該惡意軟件會提示中招的用戶輸入管理員密碼。無論受害者是否輸入密碼,該惡意軟件都會嘗試感染系統,輸入密碼只不過是改變感染方法而已。

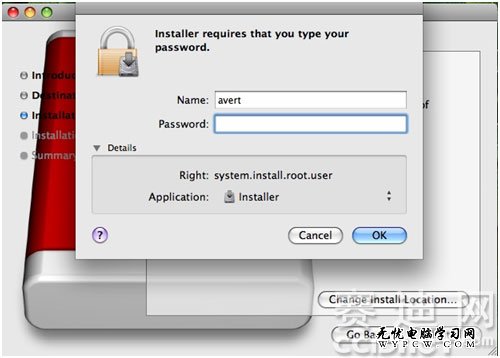

該木馬程序可能以 PKG 文件(comadobefp.pkg)的形式出現,並偽裝為 Flash Player 安裝程序(如下所示):

它會提示用戶輸入管理權限信息:

一旦惡意數據包成功安裝,就會嘗試連接其遠程站點以下載必要的配置文件:

該惡意軟件的另一大顯著特點是能夠檢查目標系統中是否安裝了防火牆。如果發現防火牆,它會刪除安裝。(其他版本的Flashback是通過利用sinkhole的漏洞來投放的。)

受感染的用戶會在毫不知情的情況下載各類假冒AV的數據包。為了避免遭此厄運,務必確保您的系統得到及時更新並且運行了最新的安全軟件,使用浏覽器插件來攔截腳本和 iframe 的執行,並使用安全上網插件幫助您規避有害或可疑網站。