萬盛學電腦網 >> 安全資訊防護 >> 如何防范溢出提權攻擊

如何防范溢出提權攻擊

在惡意用戶頻頻攻擊、系統漏洞層出不窮的今天,作為網絡管理員、系統管理員雖然在服務器的安全上都下了不少功夫,諸如及時打上系統安全補丁、進行一些常規的安全配置,但有時仍不安全。因此必須在惡意用戶之前,通過一些系列安全設置,來將入侵者們擋在“安全門”之外,下面就將最簡單、最有效的防(Overflow)溢出、本地提供權限攻擊類的解決辦法給大家分享。

如何防止溢出類攻擊

1、盡最大的可能性將系統的漏洞補丁都打完,最好是比如Microsoft Windows Server系列的系統可以將自動更新服務打開,然後讓服務器在您指定的某個時間段內自動連接到Microsoft Update網站進行補丁的更新。如果您的服務器為了安全起見 禁止了對公網外部的連接的話,可以用Microsoft WSUS服務在內網進行升級。

2、停掉一切不需要的系統服務以及應用程序,最大限能的降底服務器的被攻擊系數。比如前陣子的MSDTC溢出,就導致很多服務器掛掉了。其實如果WEB類服務器根本沒有用到MSDTC服務時,您大可以把MSDTC服務停掉,這樣MSDTC溢出就對您的服務器不構成任何威脅了。

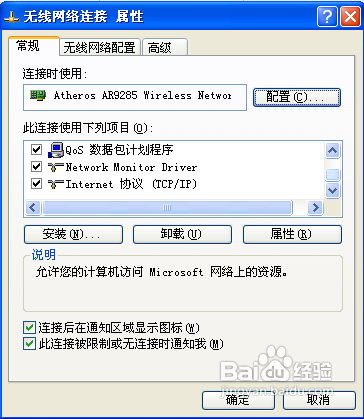

3、啟動TCP/IP端口的過濾,僅打開常用的TCP如21、80、25、110、3389等端口;如果安全要求級別高一點可以將UDP端口關閉,當然如果這樣之後缺陷就是如在服務器上連外部就不方便連接了,這裡建議大家用IPSec來封UDP.在協議篩選中"只允許"TCP協議(協議號為:6)、UDP 協議(協議號為:17)以及RDP協議(協議號為:27)等必需用協議即可;其它無用均不開放。

4、啟用IPSec策略:為服務器的連接進行安全認證,給服務器加上雙保險。如③所說,可以在這裡封掉一些危險的端品諸如:135 145 139 445 以及UDP對外連接之類、以及對通讀進行加密與只與有信任關系的IP或者網絡進行通訊等等。(注:其實防反彈類木馬用IPSec簡單的禁止UDP或者不常用TCP端口的對外訪問就成了)

5、刪除、移動、更名或者用訪問控制表列Access Control Lists (ACLs)控制關鍵系統文件、命令及文件夾:

(1)。黑客通常在溢出得到shell後,來用諸如net.exe net1.exe ipconfig.exe user.exe query.exe regedit.exe regsvr32.exe 來達到進一步控制服務器的目的如:加賬號了,克隆管理員了等等;這裡可以將這些命令程序刪除或者改名。(注意:在刪除與改名時先停掉文件復制服務 (FRS)或者先將 %windir%system32dllcache下的對應文件刪除或改名。)

(2)。也或者將這些。exe文件移動到指定的文件夾,這樣也方便以後管理員自己使用。

(3)。訪問控制表列ACLS控制:找到%windir%system32下找到cmd.exe、cmd32.exe net.exe net1.exe ipconfig.exe tftp.exe ftp.exe user.exe reg.exe regedit.exe regedt32.exe regsvr32.exe 這些黑客常用的文件,在“屬性”→“安全”中對他們進行訪問的ACLs用戶進行定義,諸如只給administrator有權訪問,如果需要防范一些溢出攻擊、以及溢出成功後對這些文件的非法利用,那麼只需要將system用戶在ACLs中進行拒絕訪問即可。

- 上一頁:清除郵件病毒的五個方法

- 下一頁:U盤病毒安全隱患及防范方法