萬盛學電腦網 >> 服務器教程 >> 在Linux下實現批量屏蔽IP地址的方法

在Linux下實現批量屏蔽IP地址的方法

Netfilter/IPtables 的問題

在Linux中,可以很簡單地用netfilter/iptables框架禁止IP地址:

代碼如下:

$ sudo iptables -A INPUT -s 1.1.1.1 -p TCP -j DROP

如果你想要完全屏蔽一個IP地址段,你可以用下面的命令很簡單地做到:

代碼如下:

$ sudo iptables -A INPUT -s 1.1.2.0/24 -p TCP -j DROP

然而,當你有1000個獨立IP地址,且不帶CIDR(無類別域間路由)前綴,你該怎麼做?你要有1000條iptable規則!這顯然這並不適於大規模屏蔽。

代碼如下:

$ sudo iptables -A INPUT -s 1.1.1.1 -p TCP -j DROP

$ sudo iptables -A INPUT -s 2.2.2.2 -p TCP -j DROP

$ sudo iptables -A INPUT -s 3.3.3.3 -p TCP -j DROP

. . . .

什麼是IP集?

這時候就是IP集登場了。IP集是一個內核特性,它允許多個(獨立)IP地址、MAC地址或者甚至是端口號被編碼和有效地存儲在位圖/哈希內核數據結構中。一旦IP集創建之後,你可以創建一條iptables規則來匹配這個集合。

你馬上就會看見IP集合的好處了,它可以讓你用一條iptable規則匹配多個ip地址!你可以用多個IP地址和端口號的方式來構造IP集,並且可以動態地更新規則而沒有性能影響。

在Linux中安裝IPset工具

為了創建和管理IP集,你需要使用稱為ipset的用戶空間工具。

要在Debian、Ubuntu或者Linux Mint上安裝:

代碼如下:

$ sudo apt-get install ipset

Fedora或者CentOS/RHEL 7上安裝:

代碼如下:

$ sudo yum install ipset

使用IPset命令禁止IP

讓我通過簡單的示例告訴你該如何使用ipset命令。

首先,讓我們創建一條新的IP集,名為banthis(名字任意):

代碼如下:

$ sudo ipset create banthis hash:net

第二個參數(hash:net)是必須的,代表的是集合的類型。IP集有多個類型。hash:net類型的IP集使用哈希來存儲多個CIDR塊。如果你想要在一個集合中存儲單獨的IP地址,你可以使用hash:ip類型。

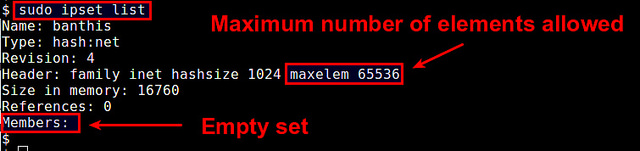

一旦創建了一個IP集之後,你可以用下面的命令來檢查:

代碼如下:

$ sudo ipset list

這顯示了一個可用的IP集合列表,並有包含了集合成員的詳細信息。默認上,每個IP集合可以包含65536個元素(這裡是CIDR塊)。你可以通過追加"maxelem N"選項來增加限制。

代碼如下:

$ sudo ipset create banthis hash:net maxelem 1000000

現在讓我們來增加IP塊到這個集合中:

代碼如下:

$ sudo ipset add banthis 1.1.1.1/32

$ sudo ipset add banthis 1.1.2.0/24

$ sudo ipset add banthis 1.1.3.0/24

$ sudo ipset add banthis 1.1.4.10/24

你會看到集合成員已經改變了。

代碼如下:

$ sudo ipset list

現在是時候去創建一個使用IP集的iptables規則了。這裡的關鍵是使用"-m set --match-set "選項。

現在讓我們創建一條讓之前那些IP塊不能通過80端口訪問web服務的iptable規則。可以通過下面的命令:

代碼如下:

$ sudo iptables -I INPUT -m set --match-set banthis src -p tcp --destination-port 80 -j DROP

如果你願意,你可以保存特定的IP集到一個文件中,以後可以從文件中還原:

代碼如下:

$ sudo ipset save banthis -f banthis.txt

$ sudo ipset destroy banthis

$ sudo ipset restore -f banthis.txt

上面的命令中,我使用了destory選項來刪除一個已有的IP集來看看我是否可以還原它。

自動IP地址禁用

現在你應該看到了IP集合的強大了。維護IP黑名單是一件繁瑣和費時的工作。實際上,有很多免費或者收費的服務可以來幫你完成這個。一個額外的好處是,讓我們看看如何自動將IP黑名單加到IP集中。

首先讓我們從iblocklist.com得到免費的黑名單,這個網站有不同的免費和收費的名單。免費的版本是P2P格式。

接下來我要使用一個名為iblocklist2ipset的開源Python工具來將P2P格式的黑名單轉化成IP集。

首先,你需要安裝了pip(參考這個指導來安裝pip)。

使用的下面命令安裝iblocklist2ipset。

代碼如下:

$ sudo pip install iblocklist2ipset

在一些發行版如Fedora,你可能需要運行:

代碼如下:

$ sudo python-pip install iblocklist2ipset

現在到iblocklist.com,抓取任何一個P2P列表的URL(比如"level1"列表)。

粘帖URL到下面的命令中。

代碼如下:

$ iblocklist2ipset generate

--ipset banthis "http://list.iblocklist.com/?list=ydxerpxkpcfqjaybcssw&fileformat=p2p&archiveformat=gz"

> banthis.txt

上面的命令運行之後,你會得到一個名為banthis.txt的文件。如果查看它的內容,你會看到像這些:

代碼如下:

create banthis hash:net family inet hashsize 131072 maxelem 237302

add banthis 1.2.4.0/24

add banthis 1.2.8.0/24

add banthis 1.9.75.8/32

add banthis 1.9.96.105/32

add banthis 1.9.102.251/32

add banthis 1.9.189.65/32

add banthis 1.16.0.0/14

你可以用下面的ipset命令來加載這個文件:

代碼如下:

$ sudo ipset restore -f banthis.txt

現在可以查看自動創建的IP集:

代碼如下:

$ sudo ipset list banthis

在寫這篇文章時候,“level1”類表包含了237,000個屏蔽的IP列表。你可以看到很多IP地址已經加入到IP集中了。

最後,創建一條iptables命令來屏蔽這些壞蛋!

總結

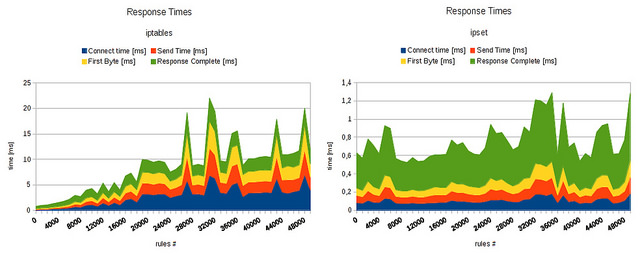

這篇文章中,我描述了你該如何用強大的ipset來屏蔽不想要的IP地址。同時結合了第三方工具iblocklist2ipset,這樣你就可以流暢地維護你的IP屏蔽列表了。那些對ipset的性能提升好奇的人,下圖顯示了iptables在使用和不使用ipset的基准測試結果(注意時間坐標軸)。