萬盛學電腦網 >> 系統工具 >> 如何使用組策略部署Windows防火牆

如何使用組策略部署Windows防火牆

在管理規模較大的網絡環境時,網絡安全往往是花費精力最多的一環。就拿配置Windows XP SP2的防火牆來說,如果讓網管為網內計算機逐一進行配置的話,工作量會非常大,而且在細節配置上也容易出錯。那麼,如何才能提高規模化環境內的防火牆配置效率呢?

Windows防火牆是Windows XP SP2中一個極為重要的安全設計,它可以有效地協助我們完成計算機的安全管理。今天,筆者將為大家介紹如何使用組策略(Group Policy)在機房中集中部署Windows防火牆,提高為網內計算機配置防火牆的效率。

為什麼要集中部署

首先,我們要了解組策略對Windows防火牆的作用是什麼。組策略可以決定本地管理員級別的用戶是否可以對Windows防火牆進行各種設置,可以決定Windows防火牆的哪些功能被“禁用”或“允許”……

顯然,上述幾個功能正好能夠配合域功能進行機房的安全管理,這就為組策略能夠批量化部署機房的Windows防火牆打下了基礎。此時,所有客戶機的 Windows防火牆的應用權限將統一歸域管理員管理,本地管理員對Windows防火牆的任何設置要在域管理員的“批准”下方可進行。此外,域管理員還可使用組策略來完成所有客戶機的Windows防火牆配置,而不必逐台進行了。

用組策略部署防火牆

在明白了集中部署的好處後,現在讓我們一步步實現。請大家先了解一下本文的測試環境“Windows Server 2003域服務器+Windows XP SP2客戶機”。本文將介紹如何在Windows Server 2003域服務器管理的機房中的客戶機(Windows XP SP2)上,對所有安裝了Windows XP SP2的客戶機進行Windows防火牆的集中部署。

提示:為什麼不是在域服務器中進行組策略的新建與配置,而是在客戶機上運行?其實這很容易理解,Windows Server 2003操作系統(中文版)中還沒有Windows防火牆,所以無法進行配置。但是,這一點將會隨著Windows Server 2003 SP1中文正式版的推出而得到徹底解決。

OK!現在讓我們開始實際操作。首先,在Windows XP SP2客戶機的“運行”欄中輸入“MMC”命令並回車,在打開的“控制台”窗口中,依次單擊“文件→添加/刪除管理單元”,添加“組策略對象編輯器”。

在彈出的“歡迎使用組策略向導”界面中,點擊“浏覽”按鈕並在“浏覽組策略對象”窗口中的空白處單擊鼠標右鍵,在彈出的菜單中選擇“新建”,並命名為“firewall”即可返回控制台窗口。

提示:客戶機的當前登錄賬戶必須具有管理員權限,方可新建GPO(組策略對象)。因此,臨時解決這個問題的方法就是在DC中將客戶機的賬戶添加到Administrators組,接著客戶機臨時使用管理員賬戶登錄系統並進行GPO配置即可

返回控制台窗口後,在“firewall”策略集中可以看到“域配置文件”和“標准配置文件”兩個策略子集(圖1)。其中,域配置文件主要在包含域DC的網絡中應用,也就是主機連接到企業網絡時使用;標准配置文件則是用於在非域網絡中應用。

圖1

顯然,我們需要在域配置文件中進行策略的設置。下面簡單地說說如何對其中的子策略進行安全配置:

保護所有網絡連接:已啟用;這樣才能強制要求客戶機啟用Windows防火牆,不受客戶機本地策略的影響。

不允許例外:未配置;這個可以讓客戶機自行安排。

定義程序例外:已啟用;即按照程序文件名定義例外通信,這樣可以集中配置機房中允許運行的網絡程序等。

允許本地程序例外:已禁用;如果禁用則Windows防火牆的“例外”設置部分將呈灰色。

允許遠程管理例外:已禁用;如果不允許客戶機進行遠程管理,那麼請禁用。

允許文件和打印機共享例外:已禁用;如果某些客戶機有共享資源需要應用,那麼應該啟用。

允許ICMP例外:已禁用;如果希望使用Ping命令,則必須啟用。

允許遠程桌面例外:已禁用;即關閉客戶機可以接受基於遠程桌面的連接請求功能。

允許UPnP框架例外:已禁用;即禁止客戶機接收垃圾的UPnP方面的消息。

阻止通知:已禁用。

允許記錄日志:未配置;允許記錄通信並配置日志文件設置。

阻止對多播或廣播請求的單播響應:已啟用;即放棄因多播或廣播請求消息而收到的單播數據包。

定義端口例外:已啟用;按照TCP和UDP端口指定例外通信。

允許本地端口例外:已禁用;即禁止客戶機管理員進行端口的“例外”配置。

現在,讓我們通過“定義端口例外”項來介紹一下如何進行具體配置。首先,在“域配置文件”設置區域中,雙擊“Windows防火牆:定義端口例外”項,在彈出的屬性窗口中單擊“已啟用→顯示”,並進行“添加”。接著,使用“port:transport:scope:status:name”的格式輸入要阻止或啟用的端口信息(如“80:TCP:*:enabled:Webtest”)。

提示:port是指端口號碼;transport是指TCP或UDP;scope中的“*”表示用於所有系統或允許訪問端口的計算機列表;status是已啟用或已禁用;name是用作此條目標簽的文本字符串。

完成上述設置後,保存策略為“firewall”文件。現在,就得進行非常重要的一步操作,在“命令提示符”窗口中運行“Gpupdate /force”命令強制組策略設置應用到域網絡中已經登錄的計算機

驗證部署效果

完成組策略的刷新後,先來看看本機中的Windows防火牆是否響應了策略。由於前面已經定義了“允許本地程序例外”項的狀態為“已禁用”,根據這個定義,Windows防火牆的“例外”設置部分應變為灰色。現在,讓我們打開本機中的Windows防火牆,可以看到被禁用的部分已經呈灰色,這說明本機已響應組策略設置了。

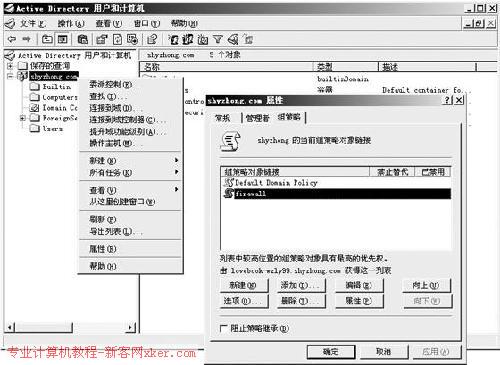

接著,再來看看DC是否響應了組策略。在DC服務器的“運行”欄中輸入“dsa.msc”命令並回車,彈出“Active Directory”窗口後,請進入“shyzhong.com”(請根據實際情況選擇)的屬性窗口。在“組策略”選項卡部分可以看到保存的 firewall已經自動出現在列表中了。如果沒有出現可以手工添加(圖2)。

圖2

到了這一步,可以看出整個設置是成功的。而此後,域中任何一台使用Windows XP SP2的計算機只要登錄到域,那麼該計算機就會自動下載Windows防火牆的設置並開始應用。至此,整個機房的Windows 防火牆配置操作就成功完成了。

利用組策略集中部署SP2防火牆的操作並不復雜,但是它的效果卻是一勞永逸的。大家會發現組策略對於集中管理網絡安全來說實在是一個不可多得的好助手

- 上一頁:如何關閉防火牆?

- 下一頁:VDI安全虛擬終端的優勢和缺陷