萬盛學電腦網 >> 系統工具 >> AVG提醒廣大網游用戶,“.URL”擴展名病毒來勢洶洶

AVG提醒廣大網游用戶,“.URL”擴展名病毒來勢洶洶

據12月9日AVG中國實驗室發布的最新周報數據顯示:在即將過去的一周,一種“.URL”擴展名病毒橫沖直闖,直接威脅到廣大網游玩家的賬號密碼安全。

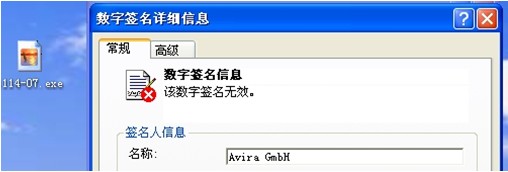

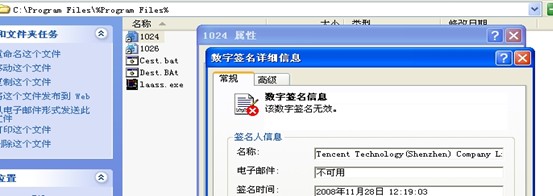

該病毒使用windows圖片文件的平鋪屬性圖標,並盜用其他程序的數字簽名,迷惑用戶,欺騙用戶點擊運行。

病毒執行後會在Program Files文件夾下創建名稱為%program Files%的文件夾,同時釋放以下文件。

1. Cest.bat用來啟動病毒程序1026。

2. Dest.bat用來創建服務,達到隨計算機啟動而自動運行的目的。

3. 1024和1026為同一個文件,該文件其實是動態庫文件,由於病毒將其擴展名改成”.URL”,所以其圖標和網頁快捷方式相同。並且在默認情況下,系統會將此擴展名隱藏,即使關閉文件夾選項中的“隱藏已知文件類型的擴展名”,擴展名也無法顯示。很容易使用戶認為該文件為網頁快捷方式,不存在威脅。

4. Laass.exe為可執行文件,用來加載名稱為1026的動態庫文件。

病毒執行後,會檢測並結束多種殺軟進程,使用戶機器變成傀儡機器,從而達到盜取網絡游戲賬號和密碼的目的。據AVG中國實驗室數據顯示,目前擁有很多玩家的D*F、天下*等熱門網游,均成為被攻擊對象。

AVG殺毒 2012永久免費中文版可以有效的檢測和防范該類病毒,如果用戶不小心中毒,可以采取以下步驟。

1. 在任務管理器中結束名稱為laass.exe的進程;

2. 刪除名稱為WinAudio的服務項;

3. 刪除“Program Files%Program Files%”文件夾和該文件夾下的所有文件;

4. 重啟計算機即可完全刪除該病毒;

為了避免輕易中毒,AVG建議廣大用戶:

1.在查看圖片文件時,請確定其擴展名稱是jpg、BMP等情況下,再雙擊查看;

2.即使其擴展名稱是jpg、BMP,但是對於未知的文件進行病毒掃描也是必要的。

系統工具排行

軟件知識推薦

相關文章

- 如何將swf文件轉換成avi文件

- 用快搜AvaFind成倍提高搜索速度

- Smart Avi Player視頻播放器介紹

- catia v5r20安裝破解教程:catia v5r20安裝視頻詳解

- dreamweaver cs5中文版下載安裝破解教程圖解

- android studio中avd sdk路徑找不到解決方法

- java模擬器安卓版怎麼用?安卓java模擬器安裝使用教程

- 安卓模擬器bluestacks提示update available解決方法

- avplayerhd怎麼用?avplayerhd使用教程(附下載)

- avplayerhd怎麼加載ass字幕?avplayerhd掛字幕方法

- avplayerhd怎麼導入視頻?avplayerhd導入電影/視頻教程