萬盛學電腦網 >> 網絡應用技術 >> 應用教程 >> 無線DOS攻擊的常用方法

無線DOS攻擊的常用方法

無線D.O.S攻擊的常用方法

關於無線攻擊有多種方法,本節主要說明常用的方法。

1 關於無線連接驗證及客戶端狀態

1.關於無線連接驗證

先來回顧前面提及的無線網絡環境,無線客戶端都是需要通過一個驗證來實現連接無線接 入點的。AP上的驗證可采用開放式密鑰驗證或者預共享密鑰驗證兩種方式。一個工作站可以同 時與多個AP進行連接驗證,但在實際連接時,同一時刻一般還只是通過一個AP進行的。圖 8-14所示為使用密碼來進行連接驗證。

2.關於無線客戶端狀態

IEEE 802.11定義了一種客戶端狀態機制,用於跟蹤工作站舟份驗證和關聯狀態。無線 客戶端和AP基於IEEE標准實現這種狀態機制,如圖8-15所示。成功關聯的客戶端停留在 狀態3,才能進行無線通信。處於狀態1和狀態2的客戶端在通過身份驗證和關聯前無法參 與WLAN數據通信過程。

在圖8-15中,無線客戶端根據它們的關聯和認證狀態,可以為3種狀態中的任意一種。

了解下述內容對理解無線D.O.S攻擊有著很大作用,為方便更多讀者理解,這裡制作了 圖8-15的對應列表,請大家結合表8-1的內容對照查看。

明白了上述的內容,下面就來學習實際的攻擊是怎樣實現的。

2 Auth Flood攻擊

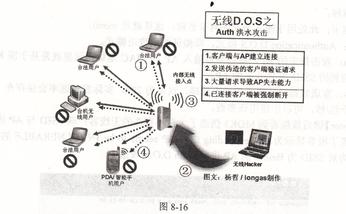

驗證洪水攻擊,國際上稱之為Authentication Flood Attack,全稱即身份驗證洪水攻擊, 通常被簡稱為Auth D.O.S攻擊,是無線網絡拒絕服務攻擊的一種形式。該攻擊目標主要針 對那些處於通過驗證、和AP建立關聯的關聯客戶端,攻擊者將向AP發送大量偽造的身份 驗證請求幀(偽造的身份驗證服務和狀態代碼),當收到大量偽造的身份驗證請求超過所能 承受的能力時,AP將斷開其他無線服務連接。

一般來說,所有無線客戶端的連接請求會被AP記錄在連接表中,當連接數量超過AP 所能提供的許可范圍時,AP就會拒絕其他客戶端發起的連接請求。為方便大家理解,圖8-16 所示是身份驗證洪水攻擊原理圖,可以看到攻擊者對整個無線網絡發送了偽造的身份驗證 報文。

1.身份驗證攻擊實現及效果

為了開展驗證洪水攻擊,攻擊者會先使用一些看起來合法但其實是隨機生成的MAC地 址來偽造工作站,然後,攻擊者就可以發送大量的虛假連接請求到AP。對AP進行持續且 猛烈的虛假連接請求,最終會導致無線接入點的連接列表出現錯誤,合法用戶的正常連接也 會被破壞。

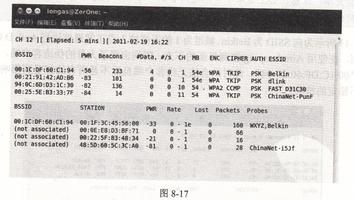

可以使用的工具有很多,比如在Linux下比較有名的MDK2/3,或者早一點的Voidll 等。那麼,在開始攻擊之前,一般會先使用Airodump-ng查看當前無線網絡狀況。如圖8-17 所示,這是在正常情況下探測到的無線接入點和已經連接的無線客戶端。

具體攻擊可以使用MDK3工具實現,該軟件可以通過無線網卡發射隨機偽造的AP信號, 並可根據需要設定偽造AP的工作頻道,下面就以Ubuntu環境為例進行演示。一般設定為 預干擾目標AP的同一頻道。

具體命令如下:

參數解釋:

● 網卡:此處用於輸入當前的網卡名稱,這裡就是mon0。

● a:Authentication D.O.S模式,即驗證洪水攻擊模式。

● .a:攻擊指定的AP,此處需要輸入AP的MAC地址,這裡就是基於圖8—17所探測到的SSID為Belkin的AP。

● .s:發送數據包速率,但並不精確,這裡為200,實際發包速率會保存在150~250個包/秒,可以不使用該參數。

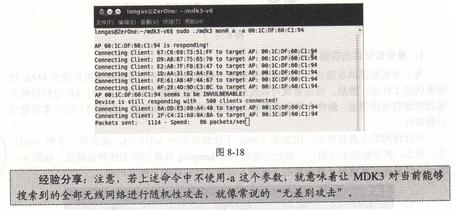

按【Enter]鍵後就能看到MDK3偽造了大量不存在的無線客戶端SSID與AP進行連接, 而且也出現了很多顯示為AP responding或者AP seems to beNVULNERABLE的提示。圖 8-18所示為對SSID為Belkin的AP進行Auth D.O.S攻擊。

圖8-18

圖8-18

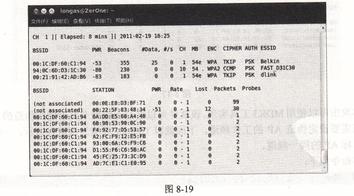

圖8-19所示為向SSID為Belkin、頻道為1的無線接入點正常通信進行Auth D.O.S攻擊。 可以看到,在使用Airodump-ng監測界面的下方,瞬間出現了大量的偽造客戶端,且連接對 象均為“OO:1C:DF:60:C1:94”。此時的合法無線客戶端雖然不是所有的都受到影響,但已經 出現了不穩定的情況。

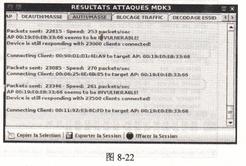

同樣地,使用前面介紹過的圖形化工具也可以實現, Java圖形化版本Charon的工作界面,該 工具通過事先監測到的無線客戶端 MAC,可對指定無線客戶端進行定點攻 擊。在圖8-22中可以看到該攻擊工具偽 造了大量不存在的客戶端MAC來對目標 AP進行連接驗證。由於工具一樣,只是加 了個圖形界面,所以這裡不再贅述。

2.身份驗證攻擊典型數據報文分析

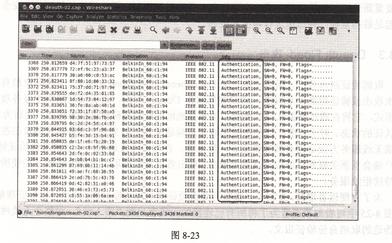

在察覺到網絡不穩定時,應該立即著 手捕獲數據包並進行分析,這樣是可以迅 速識別出Auth D.O.S攻擊的。 圖8-23所示為在Auth D.O.S攻擊開始後,無線網絡出現不穩定狀況時,使用Wireshark 抓包的結果分析,可以看到有大量連續的802.11 Authentication數據報文提示出現。

圖8-23

圖8-23

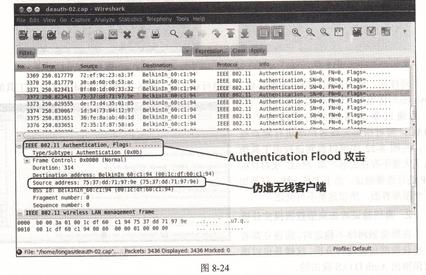

雙擊打開圖8-23中的任意一個802.11 Auth數據包,可以看到圖8-24所示的數據包結構 詳細說明,包括類型、協議版本、時間、發送源MAC、目標MAC等。按照有線網絡D.O.S 攻擊的經驗,管理員貌似可通過抓包來識別和記錄攻擊者主機的無線網卡MAC,不過遺憾 的是,單純靠這樣來識別Auth攻擊者是不太可行的,正如大家所見,這些無線客戶端MAC 都是偽造的。

除了Wireshark之外,也可以使用OmniPeek進行無線網絡數據包的截取和分析。當遭 遇到強烈的Auth D.O.S攻擊時,已經連接的無線客戶端會明顯受到影響,出現斷網頻繁、 反復重新驗證無法通過等情況。當網絡中出現此類情況時,無線網絡的管理員、安全人員應 引起足夠的重視,並迅速進行響應和處理。

8,3.3 Deauth Flood攻擊

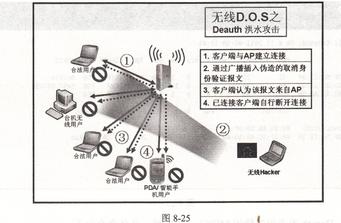

取消驗證洪水攻擊,國際上稱之為De-authentication Flood Attack,全稱即取消身份驗證 洪水攻擊或驗證阻斷洪水攻擊,通常被簡稱為Deauth攻擊,是無線網絡拒絕服務攻擊的一 種形式,它旨在通過欺騙從AP到客戶端單播地址的取消身份驗證幀來將客戶端轉為未關聯/ 未認證的狀態。對於目前廣泛使用的無線客戶端遁配器工具來說,這種形式的攻擊在打斷客 戶端無線服務方面非常有效和快捷。一般來說,在攻擊者發送另一個取消身份驗證幀之前, 客戶端會重新關聯和認證以再次獲取服務。攻擊者反復欺騙取消身份驗證幀才能使所有客戶 端持續拒絕服務。

為了方便讀者理解,繪制了一張取消身份驗證洪水攻擊原理圖,大家可以好好理解一下, 在圖8-25中可看到攻擊者為了將所有已連接的無線客戶端“踢下線”,對整個無線網絡發送 了偽造的取消身份驗證報文。

1.取消身份驗證攻擊實現及

- 上一頁:什麼是War-Driving

- 下一頁:無線DOS的攻擊與防范