萬盛學電腦網 >> 網絡基礎知識 >> CF三屍蠱是什麼 CF三屍蠱木馬清除方法

CF三屍蠱是什麼 CF三屍蠱木馬清除方法

安全檢測中心檢測到“CF三屍蠱”的CF盜號木馬。該木馬是一款帶驅動的MBR型木馬,屬於遠控木馬,隱藏性高、內部瓦解、持久性強。黑客通過CF游戲外掛捆綁此木馬病毒進行盜號,CF游戲玩家需要提高警惕。已經有不少玩家遭到毒手了~要注意~

該木馬會感染系統文件,破壞用戶的安全軟件,收集用戶信息,修改用戶浏覽器的主頁,連接黑客遠程計算機使用戶電腦完全被黑客掌控。此外,黑客在外掛中捆綁的木馬具有較高的隱蔽性,並且能夠破壞部分殺毒軟件的雲查殺功能,當用戶出現賬號被盜情況之後,啟動殺毒軟件雲查殺掃描,部分殺毒軟件會出現連接失敗等異常情況。

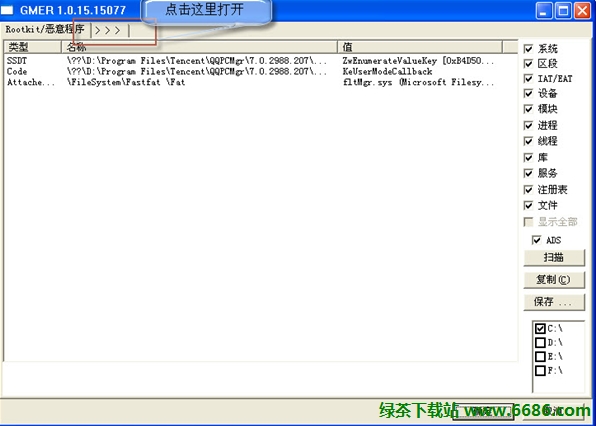

不過gmer沒在禁止的列表,gmer:http://www.6686.com/soft/6145.html

CF三屍蠱盜號木馬是怎麼入侵玩家的電腦的

1、三重保險——進入玩家電腦

為了確保木馬成功進入玩家電腦,黑客使用了三重保險來保證木馬自啟動成功:修改用戶系統的MBR即用戶硬盤的主引導區記錄,確保優先注冊系統啟動;感染beep.sys系統文件

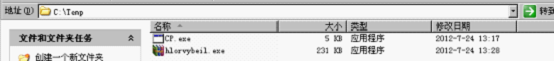

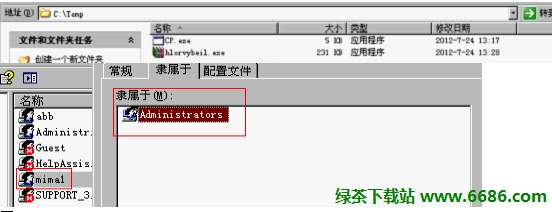

創建木馬驅動服務:釋放cp.exe(功能以mima1用戶運行程序)和拷貝自己到C:\Temp目錄,創建mima1(Administrators權限)的用戶。利用cp.exe Administrators權限斷開用戶網絡和安裝木馬的驅動程序。

通過 IpConfig /Release 命令斷網避免安全軟件的雲查,斷網後安全木馬驅動模塊。

2、禁止用戶浏覽安全廠商網址——切斷救援

除了軟化安全軟件對自身的威脅,木馬還防止用戶自己去查詢和求救。其主體safemon.dll 會修改用戶浏覽器主頁,過濾部分安全軟件廠商的網址,來禁止用戶查詢相關信息。讓用戶仿佛在一座孤島上,絕望淪為“魚肉”。

3、完美驅動級隱藏——立足長遠包藏禍心

為了持久地破壞用戶電腦,成功遠程控制,該木馬還費盡心思,改頭換面,釋放並安裝NtHook.sys驅動程序,主要是HOOK內核中文件與注冊表操作函數以達到隱藏自己的目的。恣意來日方長的遠程連接木馬作者計算機,使用戶計算機成為“肉機”。

4、注入木馬主體——散布“害蟲”內部瓦解

通過驅動程序來監視系統中部分進程的創建過程,並把safemon.dll(病毒釋放的主模塊)注入到所創建的進程中。以達到從內核全速瓦解玩家電腦的目的。過程如下:

① 釋放C:\\Windows\\System32\\safemon.dll(病毒主體文件).

② 注冊系統創建進程通知函數 PsSetCreateProcessNotifyRoutine,過濾部分進程的創建行為,對①中釋放的safemon.dll進行注入。

5、屏蔽安全軟件雲查殺——幽禁用戶安全部隊

該木馬一手在玩家電腦內核翻雲覆雨,一手又想在絡只手遮天。它屏蔽了一些安全軟件的雲查殺IP地址,使得安全軟件部分功能失效,無法進行雲查殺或更新。

不過幸好現在QQ電腦管家可以攔截了~

手工殺毒法

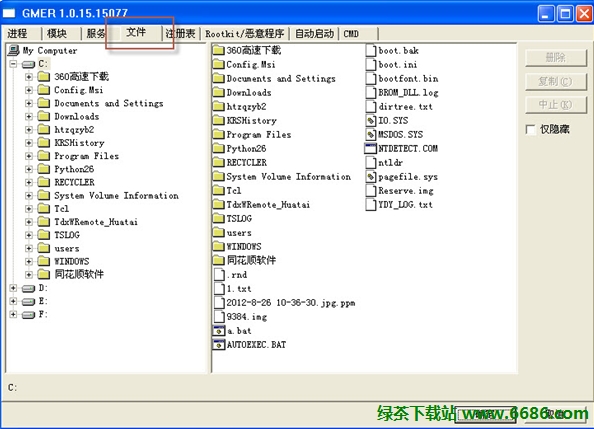

1、打開gmer--file--刪除

c:\Windows\System32\safemon.dll

c:\Windows\System32\drivers\nthook.sys

c:\Windows\System32\drivers\beep.sys

存在則也刪除

c:\Windows\System32\drivers\p2phook.sys

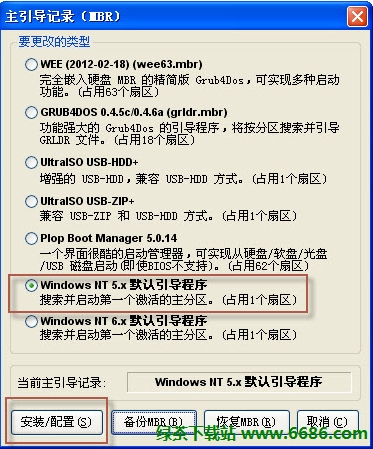

2、使用bootice重置MBR (或者在dos下或者控制台重置mbr,命令是 fdisk /mbr)

XP系統選擇“Windows NT 5.x默認引導程序”,然後點擊“安裝/配置”

vista以上系統請選擇“Windows NT 6.x默認引導程序”,然後點擊“安裝/配置”

3、新建以下文件夾占坑和免疫

c:\Windows\System32\safemon.dll

c:\Windows\System32\drivers\nthook.sys

c:\Windows\System32\drivers\p2phook.sys