萬盛學電腦網 >> 網絡基礎知識 >> 針鋒相對 四招防御APT攻擊

針鋒相對 四招防御APT攻擊

APT即“AdavancedPersistentThreat”,是指針對明確目標的持續的、復雜的網絡攻擊。在2010年Google公司承認遭受嚴重黑客攻擊後,APT攻擊成為信息安全行業熱議的話題之一。

APT攻擊的主要特點

APT就像網絡世界神秘莫測的刺客,以其自身的特點威懾著目標系統的安全。

針對性:與傳統的網絡攻擊相比,APT攻擊針對性很強。傳統的網絡攻擊一般會選擇相對容易的攻擊目標,而APT攻擊在選定攻擊目標後,一般不會改變,整個攻擊過程都經過攻擊者的精心策劃,攻擊一旦發起,攻擊者會針對目標網絡嘗試不同的攻擊技術、攻擊手段,不達目的絕不罷休。

隱蔽性:APT攻擊具有極強的隱蔽性,攻擊者往往會利用豐富的經驗、先進的技術、超凡的耐性來掩蓋自己的行蹤,躲避常規安全產品的檢測,並且整個攻擊過程時間跨度較大,給APT攻擊的防御帶來極大的挑戰。

復雜性:在APT攻擊過程中,攻擊者往往會利用多種攻擊技術、攻擊手段,不僅會利用已知安全漏洞、木馬後門,還可能會利用0DAY漏洞、特種木馬,通常會結合社會工程學的相關知識,並且攻擊路徑復雜,下圖為APT攻擊可能利用的攻擊手段。

APT攻擊的一般過程

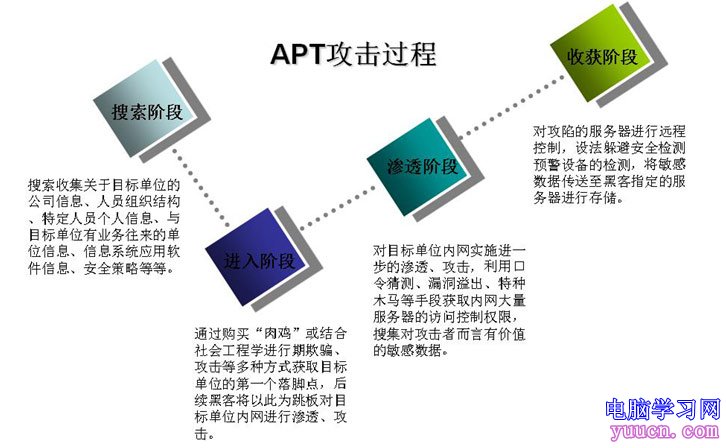

盡管每起APT攻擊事件都有不同的企圖、不同的攻擊目標,但是准備和實施APT攻擊有一個通用的過程,一般可以劃分為4個階段,即搜索階段、進入階段、滲透階段、收獲階段。

APT攻擊的一般過程

搜索階段:APT攻擊與普通網絡攻擊相比,在信息搜索的深度和廣度上有明顯不同。APT攻擊的攻擊者會花費大量的時間和精力用於搜索目標系統的相關信息。他們會了解企業的背景、公司文化、人員組織,還會收集目標系統的網絡結構、業務系統、應用程序版本等信息。隨後攻擊者會制定周密的計劃,識別有助於攻擊目標達成的系統、人員信息,收集、開發或購買攻擊工具,APT攻擊可能會利用特種木馬、0DAY漏洞利用工具、口令猜測工具,以及其它滲透測試工具。

進入階段:攻擊者會進行間斷性的攻擊嘗試,直到找到突破口,控制企業內網的第一台計算機。常見的方法如下:

惡意文件:精心構造,並以郵件、IM軟件等形式向內部員工發送攜帶惡意代碼的PDF、Word文檔;

惡意鏈接:以郵件、IM軟件等形式向內部員工發送攜帶惡意代碼的URL鏈接,誘使員工點擊;

網站漏洞:利用網站系統的漏洞,例如SQL注入、文件上傳、遠程溢出等等,控制網站服務器作為跳板,對企業內部進行滲透、攻擊;

購買“肉雞”:這是一種最便捷的攻擊方式,即從地下黑市直接購買企業內部已經被其它黑客攻陷的計算機。

滲透階段:攻擊者利用已經控制的計算機作為跳板,通過遠程控制,對企業內網進行滲透,尋找有價值的數據,與進入階段類似,本階段一樣會考驗攻擊者的耐心、技術、手段。

收獲階段:攻擊者會構建一條隱蔽的數據傳輸通道,將已經獲取的機密數據傳送出來。其實本階段的名字叫“收獲階段”,但卻沒有時間的限制,因為APT攻擊的發起者與普通攻擊者相比是極端貪婪的,只要不被發現,攻擊行為往往不會停止,持續的嘗試竊取新的敏感數據與機密信息。

如何防御APT攻擊

正所謂“知己知彼,百戰百勝”,在我們對APT攻擊有一定了解後,也要自省其身,了解企業的安全現狀,才能做好防護,例如:企業與哪些機構通訊交互?企業的組織結構?現有的安全策略有哪些?哪些數據是機密數據,需要加強保護?是否有檢測APT攻擊的技術手段?是否有完善處理信息安全入侵事件的應急響應流程?員工的安全意識是否需要強化……

回顧APT攻擊的四個階段,我們在每個階段可以做些什麼呢?

搜集階段:攻擊者在此階段主要任務是收集信息、制定計劃。在此階段我們可以依托安全威脅檢測、預警系統,識別攻擊者對企業網絡的嗅探、掃描行為,做到提前防范;加強對信息系統的安全管理,例如定期進行安全檢查、加固,盡量少的暴露系統信息,提高初始攻擊的難度;定期對員工進行安全意識培訓,提高員工的安全防范意識。

進入階段:攻擊者在此階段會想辦法控制企業內部的計算機作為實施入侵行為的第一個落腳點。在本階段我們可以依托安全威脅檢測、預警系統識別正在進行的攻擊行為;合理配置入侵防御系統、防火牆等產品的安全策略,阻斷常規的攻擊嘗試行為;提高警惕,避免攻擊者利用社會工程學進行誘騙;一旦發現攻擊事件,啟動事件處置及應急響應流程。

滲透階段:滲透階段與進入階段類似,攻擊者都會嘗試不同的攻擊技術、攻擊手段對目標系統進行入侵。可以考慮通過合理規劃安全域,加強系統賬戶的安全審計、系統賬號及權限管理、系統安全策略優化等手段提高攻擊者繼續滲透的難度;此外,威脅監測和安全意識同樣是強化的重點。

收獲階段:在本階段攻擊者會設法將獲取的機密數據信息傳送至企業外部網絡,因此對於敏感流量、非法連接的檢測變得尤為重要。

APT攻擊無法通過單一的安全產品和安全技術進行有效的檢測、防護,企業只有建立以安全技術與安全管理相結合的縱深防護體系,才能抵御APT攻擊。此外,在APT攻擊與防御的一般過程中,威脅檢測貫穿始終,因為只有及時發現APT攻擊,我們才能在第一時間阻止網絡攻擊事態的繼續惡化,進而有的放矢的完善企業的安全防護體系。

ADLabAPT檢測防御

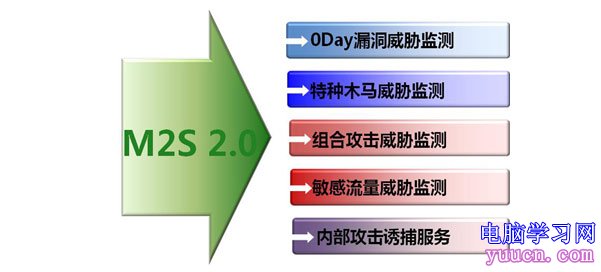

啟明星辰是業界領先的安全產品、安全服務、安全解決方案供應商,在安全服務方面具有多年的技術沉澱和積累。ADLab(積極防御實驗室)安全服務團隊更是經歷過眾多國家重點科研項目、信息安全保障項目的洗禮,依托專業的安全產品、安全服務,以及最佳實踐,啟明星辰推出M2S2.0持續威脅監測服務,協助企業鑄造APT攻擊防御的壁壘。

M2S2.0持續威脅監測服務的目標是通過專業的安全產品監測客戶信息系統中的異常網絡行為和惡意攻擊行為,例如0DAY漏洞利用、特種木馬事件、間諜軟件事件、組合攻擊事件等,依托啟明星辰ADLab專業的安全服務能力對安全產品的告警信息、日志數據進行深入挖掘、分析,將異常網絡行為和惡意攻擊事件以分析報告的形式清晰的展現出來,使客戶能夠對安全事件進行及時處置。

M2S2.0持續威脅監測服務將安全產品和安全服務有機結合,即以專業的安全服務為粘合劑,將傳統的入侵檢測、蜜罐系統、異常流量檢測等與敏感流量檢測、惡意代碼檢測,以及其它新興的安全產品和檢測技術進行整合,實現對APT攻擊的監測、識別、告警。下圖為部分監測及服務目標:

目前,M2S2.0持續威脅檢測服務已經陸續在部分重點客戶處進行試點部署和實施,並且取得了不錯效果,在不到半年的時間裡,已經檢測到數起惡意網絡入侵行為。

責任編輯:王曉慶