萬盛學電腦網 >> 網絡基礎知識 >> 殺軟檢測不出 “壓縮炸彈”專盜支付寶

殺軟檢測不出 “壓縮炸彈”專盜支付寶

最近在各個QQ群中,筆者都注意到有不少朋友反映支付寶裡面的錢被盜走了,按理說如今的支付寶已經相當安全了,除非是電腦中被安裝了木馬,才會出現失竊的情況。

而在各大安全網站的提示上,都有著這樣的提示:“近期,在淘寶等網站流竄的淘寶‘壓縮炸彈’木馬呈迅速爆發態勢,嚴重威脅到網上交易資金安全。 安全專家介紹說:“‘壓縮炸彈’木馬是一個壓縮包文件,通常只有幾百KB大小,解壓縮後卻會變成上百MB的龐然大物。它能夠劫持網銀支付的鏈接,把用戶的網購交易資金劫持到黑客的賬戶。”

現在這個“壓縮炸彈”已經開始在淘寶買家中蔓延開來,筆者有幸成為了“壓縮炸彈”的目標,不過幸好有防御系統攔截,才沒有造成損失。下面我們來對“壓縮炸彈”的樣本進行分析,看看這個能假冒支付寶盜取資金的“壓縮炸彈”到底是如何作惡的。

“壓縮炸彈”木馬到底是什麼東西?

一般來說,壓縮文件的壓縮比,就是壓縮文件大小和解壓縮之後文件大小的比例,超過20倍,一些殺毒即報告為壓縮炸彈,或者叫解壓縮炸彈。因為一般壓縮文件不會直接感染系統,而掃描壓縮文件會減緩掃描速度,所以一般殺毒軟件都會規定壓縮比。同理還有壓縮文件嵌套層數,一般殺毒軟件會根據自身的需要進行設置,比如說小紅傘是24層,而ESET NOD32為10層。

為什麼木馬病毒要以“壓縮炸彈”這樣的形式發布呢?是因為木馬作者對木馬進行了特殊的加殼處理,使木馬程序壓縮至極致。而在解壓的過程中,由於壓縮率的不同,解壓出來的文件大小也會不同,這樣就能輕易躲過殺毒軟件的“雲查殺”系統。例如這個“壓縮炸彈”木馬,到截稿時為止,360、金山和瑞星還都無法檢測到,所以“壓縮炸彈”的目的是為了躲過殺毒軟件的“雲查殺”,可以說是一種很強大的免殺方式,是以後病毒和木馬的主流。

親身體驗“壓縮炸彈”如何運行

下面我們來對“壓縮炸彈”的樣本進行測試,由於在測試時已經做好了相應的檢測防護准備,“壓縮炸彈”的一舉一動都會被監視,沒有准備的朋友可不要輕易嘗試哦。

Step1:將“壓縮炸彈”進行解壓,解壓後得到一個大小為104MB,名稱為“實物圖20.jpg”(隱藏的後綴名為exe)的可執行文件,由於圖標是一張jpg圖片,而文件名又是帶jpg的,因此很具有迷惑性。

Step2:雙擊這個解壓出來的文件,馬上彈出一個錯誤對話框提示你“系統不支持1,但其實木馬早已悄悄在你系統中運行了。我們打開“任務管理器”,可以發現多出了一個“支付寶安全控件.cab“進程。這時由於木馬已經完全釋放,因此用殺毒軟件的”全盤殺毒“可以檢測出來。

▲木馬進程

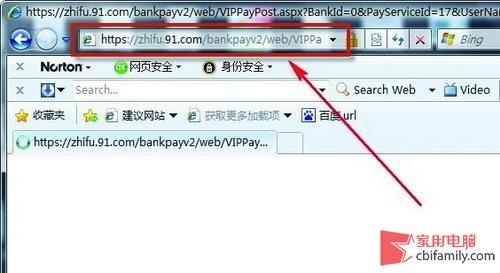

Step3:現在我們的系統已經感染木馬了,木馬會監視系統中的支付寶操作,只要我們打開的網頁中有支付寶字樣,木馬就會啟動。登錄支付寶後,由於支付寶是采用https加密協議,因此在地址欄的最右側會顯示一個小鎖標志,說明網頁數據傳輸正處於加密中。我們點擊“充值”按鈕,選擇好網銀後點“下一步”,打開輸入充值金額頁面,這時我們會驚奇地發現:地址欄右側的小鎖圖標不見了,而網址也變成了“zhifu.91.com”。可見支付頁面已經被“狸貓換太子”了。

▲被替換的支付頁面

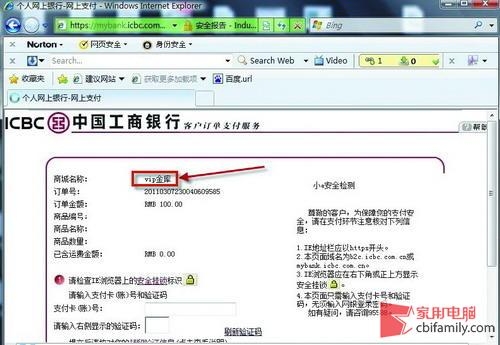

Step4:我們再進一步來尋找木馬的破綻,輸入好需要充值的金額後點“下一步”,我們會進入到網銀的支付頁面,這時我們會在“商城名稱”這一項中發現名稱為“VIP金庫”,而正常的支付寶充值名稱應該是“支付寶(中國)網絡技術有限公司)”。

▲商城名稱可以找到破綻

至此,木馬的思路就很清晰了:通過技術手段對用戶打開的網頁進行監控,一旦發現用戶有支付寶充值行為就對支付寶的支付頁面進行轉向,從而讓用戶的錢充入自己的賬戶。

防范方法

“壓縮炸彈”的行為很隱秘,危害也很巨大,並且可以躲過殺毒軟件的雲查殺,這對於經常上淘寶買東西的人來說是十分危險的。在不能依靠殺毒軟件的情況下我們可以通過兩點來防范:1.不要隨意接收別人發過來的陌生文件。2.注意文件壓縮前和壓縮後的比例。壓縮包只有幾百K,解壓後有上百M的肯定是“壓縮炸彈”無疑。