萬盛學電腦網 >> windows 7教程 >> Windows勒索病毒全新攻略分享

Windows勒索病毒全新攻略分享

Windows勒索病毒全新攻略分享,這次的新變種病毒添加了NSA(美國國家安全局)黑客工具包中的“永恆之藍”0day漏洞利用,通過445端口(文件共享)在內網進行蠕蟲式感染傳播。

沒有安裝安全軟件或及時更新系統補丁的其他內網用戶極有可能被動感染,所以目前感染用戶主要集中在企業、高校等內網環境下。

一旦感染該蠕蟲病毒變種,系統重要資料文件就會被加密,並勒索高額的比特幣贖金,折合人民幣2000-50000元不等。

從目前監控到的情況來看,全網已經有數萬用戶感染,QQ、微博等社交平台上也是哀鴻遍野,後續威脅也不容小觑。

敲詐勒索病毒+遠程執行漏洞蠕蟲傳播的組合致使危險度劇增,對近期國內的網絡安全形勢一次的嚴峻考驗。

事發後,微軟和各大安全公司都第一時間跟進,更新旗下安全軟件。金山毒霸也特別針對本次敲詐者蠕蟲,給出了詳細的安全防御方案、傳播分析,以及其他安全建議。

本輪敲詐者蠕蟲病毒傳播主要包括Onion、WNCRY兩大家族變種,首先在英國、俄羅斯等多個國家爆發,有多家企業、醫療機構的系統中招,損失非常慘重。

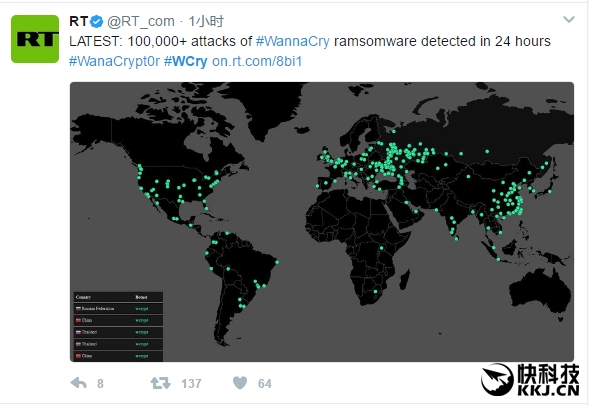

安全機構全球監測已經發現目前多達74個國家遭遇本次敲詐者蠕蟲攻擊。

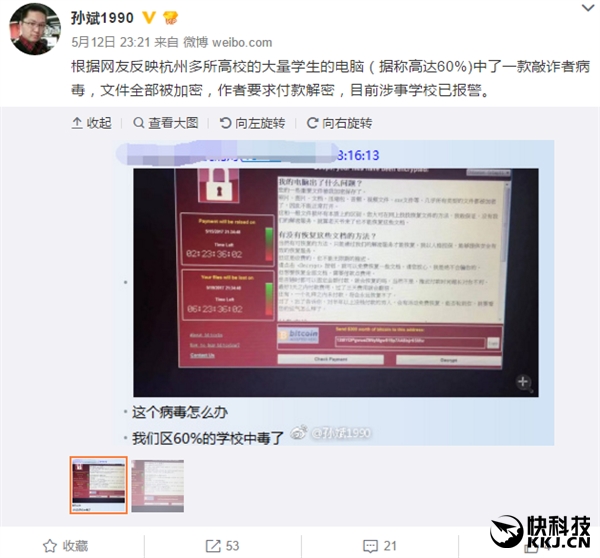

從5月12日開始,國內的感染傳播量也開始急劇增加,在多個高校和企業內部集中爆發並且愈演愈烈。

全球74個國家遭遇Onion、WNCRY敲詐者蠕蟲感染攻擊

24小時內監測到的WNCRY敲詐者蠕蟲攻擊次數超過10W+

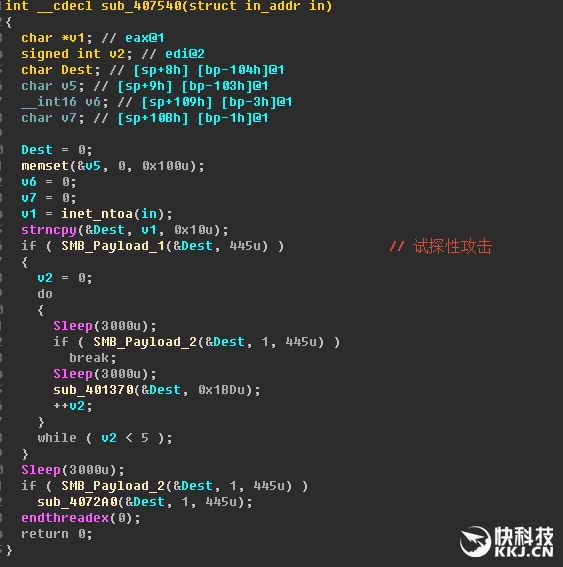

本次感染急劇爆發的主要原因在於其傳播過程中使用了前段時間洩漏的美國國家安全局(NSA)黑客工具包中的“永恆之藍”漏洞(微軟3月份已經發布補丁,漏洞編號MS17-010)。

和歷史上的“震蕩波”、“沖擊波”等大規模蠕蟲感染類似,本次傳播攻擊利用的“永恆之藍”漏洞可以通過445端口直接遠程攻擊目標主機,傳播感染速度非常快。

本次敲詐者蠕蟲病毒變種通過“永恆之藍”漏洞進行網絡攻擊

雖然國內部分網絡運營商已經屏蔽掉個人用戶的445網絡端口,但是在教育網、部分運行商的大局域網、校園企業內網依舊存在大量暴漏的攻擊目標。

對於企業來說尤其嚴重,一旦內部的關鍵服務器系統遭遇攻擊,帶來的損失不可估量。

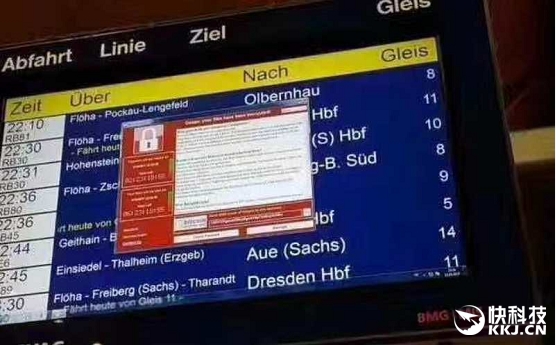

從檢測到反饋情況看,國內多個高校都集中爆發了感染傳播事件,甚至包括機場航班信息、加油站等終端系統遭受影響,預計近期由本次敲詐者蠕蟲病毒造成的影響會進一步加劇。

全國各地的高校內網的敲詐者蠕蟲感染攻擊爆發

某高校機房全部遭遇WNCRY敲詐者蠕蟲攻擊

國內某地加油站系統遭遇本次敲詐者蠕蟲變種攻擊