萬盛學電腦網 >> 網絡基礎知識 >> F5數據中心防火牆在性能測試中表現出色

F5數據中心防火牆在性能測試中表現出色

在擁有大型數據中心、多個10G以太網管道、負載均衡器的情況下,網絡架構師真的需要防火牆嗎?還需要購買另一件設備,並承受可能的性能沖擊嗎?

在 F5 Networks 看來並不需要。該公司稱其 BIG-IP 10200v 平台具備高級防火牆管理器 (AFM),能夠以 80-Gbps 的速率處理流量,屏蔽並保護數以千萬計的連接,同時對服務器流量進行負載均衡。

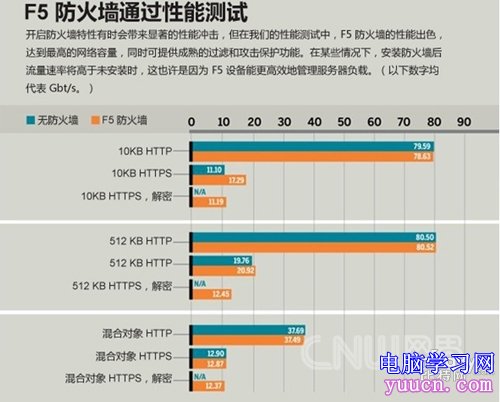

在此次測試中,我們對此進行了測試。F5 防火牆性能出色,擁有最高的網絡容量,同時可提供成熟的過濾和攻擊保護功能。在某些情況下,安裝防火牆後流量速率將高於未安裝時,這也許是因為 F5 設備能更高效地管理服務器負載。

雖然 F5 以其 BIG-IP 應用交付控制器 (ADC) 而聞名,它也在穩步地豐富其安全性套件,尤其是面向數據中心。BIG-IP 10200v於今年上半年在全球市場推出,是該系列中的第二大平台,其2RU的外形中包含16個10G以太網接口和2個40G以太網接口。唯一一個比其更大的裝置是基於機箱的 Vipiron 4800。

雖然對於下一代防火牆的關注主要放在提供出色的客戶端保護上,但F5卻著眼於BIG-IP 10200v在數據中心的應用,為服務器提供保護。以極高的速率添加狀態防火牆功能是該戰略的一部分。

另一部分是 iRules,這一現有特性支持用戶根據 HTTP 和 HTTPS 標頭來檢查、修改並重新路由流量。IRules 使用的語法類似於許多腳本語言。對缺乏編寫腳本技能的網絡管理員而言,F5 設備包括一些面向普通任務的模版iRule,如將 HTTP 請求重定向到 HTTPS 或在 Windows Mobile 用戶更改 Active Directory 密碼但未更改移動設備密碼時防止其被屏蔽。

防火牆和 iRules 都可通過命令行或 Web 界面進行配置。F5 負載均衡器的用戶可能會覺得 Web 界面似曾相識。沒有 F5 設備使用經驗的用戶也會發現 Web 用戶界面十分易於導航。

另一項服務器保護特性是內建的拒絕服務攻擊 (DoS) 保護。該設備包含將近40 個 DoS 過濾器,並全部默認為啟動。這些過濾器運行於第 2-4 層上,同時覆蓋 IPv4 和 IPv6。(該防火牆也能處理 IPv6 流量,但由於時間限制,我們只能用 IPv4 流量進行測試。)

更多 DoS 保護依賴於IP 智能特性,它可識別並攔截不同種類威脅的 IP 地址。使用來自全球傳感器網絡的信息,IP 智能還能攔截僵屍網絡、Windows 漏洞、釣魚漏洞及其他種類威脅的流量。IP 智能不是默認啟動,在性能測試中我們不使用這一特性。

這些特性都是 F5 高級防火牆管理器 (AFM) 軟件包的一部分。F5 單獨銷售一款應用安全管理器 (ASM) 軟件包,其中包括應用檢查和入侵檢測,但我們不對其進行測試。因此,對希望一台設備同時包含防火牆和負載均衡器的最終用戶而言,BIG-IP 10200v 是最合適的方案。但是,如果您正尋找一體式的安全設備,您需要購買其他的 ASM 軟件包。

速度如何?

我們在速度和可擴展性兩方面對防火牆性能進行了測試(請參見下文“測試條件和方法”部分)。在一些測試中,Spirent Avalanche 流量生成器/分析器提供了固定對象大小,以用於確定絕對最高速度。我們還使用 Avalanche,由它提供各種 Web 對象大小和內容類型(正如網絡管理員在生產網絡所發現的一樣)。

在一個固定對象測試中,僅由Spirent Avalanche 提供了10KB 的對象。大量研究顯示,所有 Web 事務的平均對象大小都基本在 10KB 上下。如果有什麼區別的話,那就是受 AJAX-heavy Web 應用的影響,該平均數值是趨於降低的。為確定最高的速率,我們使用 512KB 對象進行了測試。在 512KB 及以上大小, HTTP 中的事務開銷微不足道。

由於越來越多的 Web 流量都實行加密,我們采用明文流量進行所有速度測試,並采用 HTTPS 安全套接字層/傳輸層安全特性 (SSL/TLS) 進行了加密。然後我們在解密狀態下重復了 SSL/TLS 測試。

在靜態對象大小的測試中,F5 防火牆幾乎能達到我們測試台的最高網絡容量。10KB 明文 Web 對象的測試中,F5 防火牆的流量傳輸速率為 78.630Gbps,幾乎充滿了客戶端和服務器間的 80-Gbit/s 管道。512KB 明文 Web 對象的測試中,傳輸速率達到 80.519Gbps。(這些轉發速率是兩個方向流量的總和,因此考慮到從客戶端發送回服務器的 TCP 確認,該速率有可能超過 80Gbps。)

F5 防火牆在 SSL 上傳輸靜態對象的速率滿足或超過了 Avalanche 測試工具的容量,其傳輸 10KB 和 512KB 對象的速率分別 17.288Gbps 和 20.919Gbps。與使用 Avalanche 工具在無防火牆環境中背靠背地進行測試相比,這兩個速率至少高出了 1Gbps。

對此差異最合理的解釋是,10200v 同所有 BIG-IP 設備一樣,是個負載均衡器。與客戶端和服務器獨立分配工作負載相比,F5 防火牆可通過檢查 Web 服務器狀態並相應地分配請求實現更高效的工作負載分配。。

在混合對象測試中,BIG-IP 10200v 傳輸明文流量的速率達到 37.486Gbps。以背靠背配置進行相同測試時,我們發現這幾乎是 Spirent Avalanche 流量生成器容量的 99.5%。

對 SSL 流量進行相同測試時,F5 防火牆的傳輸流量速度達到 12.874Gbps,相當於背靠背進行測試的 Avalanche 測試工具容量的 99.8%。因此,在這兩份測試中,10200v 傳輸流量的速率幾乎等同於其提供流量的速率。

SSL 概覽

企業有著各種需要解密 SSL 流量的充足理由。一些行業制定了要求進行流量檢查的規章。其他行業則需要對流量中的某些字段做模糊處理(例如信用卡或社會保險號)。也有些人則只是希望獲得應用流量明細比例,或者解決服務器或網絡問題。無論出於何種原因,企業對終止 SSL 連接可以進行控制,同時也可以合理地解密流量並將之傳輸給外部設備以做進一步分析,然後重新加密,讓流量恢復正常。

正如以往的測試所顯示的,問題在於 SSL 解密會帶來顯著的性能沖擊。在以往的測試中,曾出現過開始解密後速率從數萬兆急劇下降到數兆的情況。考慮到解密和加密的計算密集型特性,隨著流量速率的提升,有關性能的顧慮也隨之增加。

就 F5 防火牆而言,SSL 解密也會造成一定的性能代價,但是性能沖擊不會像以往測試中那麼顯著。例如,進行 10KB Web 對象測試時,SSL 流量速率比 17Gbps 高出一點;進行解密後,速率降低到 11.188Gbps。因此,SSL 解密肯定會帶來一定的性能沖擊,但是絕對不會再出現之前測試中速率急劇降低到數兆的情況。

速率多高?

防火牆性能的另一關鍵要素是可擴展性,這體現在兩個方面:容量和速率。我們在最多並發 TCP 連接和最高連接設置速率兩方面對 F5 防火牆進行了測試。

連接容量之所以重要,是因為單個用戶請求可能需要多次 TCP 連接。例如,由於 Web 設計趨勢、廣告服務器、流媒體服務器和其他因素,用戶對許多新站點主頁的單一請求可能需要 100 次或更多次 TCP 連接。

連接速率之所以重要,是因為網站可能會因流量的大量爆發受到沖擊。一個常見的例子是快閃,這是指某個事件(例如一款新產品上市或演唱會門票開賣)引起連接請求速率的急劇上升。另一個常見的用例是災難恢復,在災難恢復時,一組服務器出現故障會使流量傳輸到新的服務器組中。

在容量測試中,我們將 Spirent Avalanche 配置為在每次連接時從不提出 web 對象請求,在後面的測試中什麼也不做。由於默認情況下 Avalanche 不會斷開TCP 連接,因此我們能夠逐漸積累起越來越多的連接,甚至達到數百萬。

F5 稱 BIG-IP 10000v 可支持 3,600 萬條並發連接。我們的測試證實了這一點,BIG-IP 10000v 在 60 秒的時間內支持了 36,000,291 條TCP 連接。

在速率測試中,我們采用 HTTP 1.0 以確保每個